Научиться настройке MikroTik можно на онлайн курсе по оборудованию этого производителя. Автор курса является сертифицированным тренером MikroTik. Подробней Вы можете прочитать в конце статьи.

В целом базовая настройка безопасности mikrotik firewall , основанная на брандмауэре Linux iptables, позволяет трафику фильтроваться внутри, вне и через устройства RouterOS. Эта реализация брандмауэра принципиально отличается от некоторых вендоров, таких как Cisco. Однако в том случае, если у вас есть знания об iptables или о брандмауэрах в целом, этого будет достаточно для погружения в тему. Понимание брандмауэра RouterOS имеет решающее значение для обеспечения безопасности ваших устройств и защиты от удаленного проникновения злоумышленников. Которые могут попытаться сканировать или получить доступ к вашей сети.

Мы обсудим дизайн, цепочки, действия, правила и общие рекомендации.

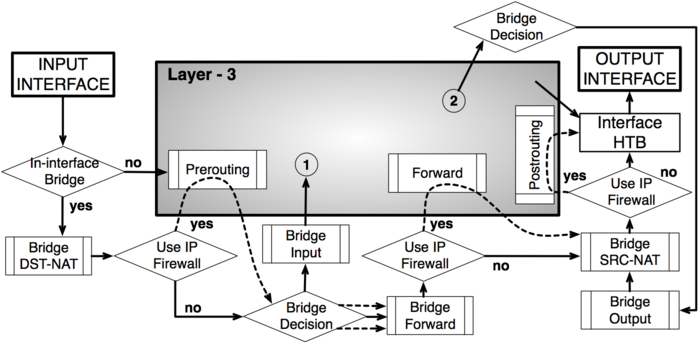

Дизайн mikrotik firewall

Общая идея представлена в mikrotik firewall, и ее описание заключается в том, что трафик, который вам нужен, должен быть разрешен, а весь остальной трафик должен быть удален. В целом базовая настройка firewall mikrotik предполагает, что сеть можно разделить на ненадежные, полунадежные и надежные сетевые анклавы. В сочетании с разделением сети с использованием VLAN это позволит создать надежную, защищенную сеть, которая может оградить область нарушения, если оно произойдет.

Трафик, который разрешен из одной сети в другую, должен иметь деловые или организационные требования и быть документирован для того, чтобы mikrotik firewall настройка была успешной. Наилучший подход заключается в том, чтобы вывести ваш текущий дизайн сети и провести сетевые подключения, которые должны быть разрешены. Разрешенный трафик будет иметь mikrotik правила firewall, позволяющие его передавать, а затем окончательное правило сработает как «уловка» и весь остальной трафик будет отброшен. Иногда это называется правилом Deny All, а в случае с Cisco, часто встречается правило Deny Any-Any. В целом mikrotik firewall rules можно значительно упростить, если разрешить все то, что вам нужно, а все остальное удалить.

Первой концепцией для понимания являются сети брандмауэров и то, как они используются в правилах брандмауэра, и mikrotik firewall примеры явно это показывают.

Цепочки передачи пакетов Firewall Chains

Итак, mikrotik правильная настройка firewall предполагает, что цепи брандмауэра соответствуют трафику, входящему и выходящему из интерфейсов. После того, как трафик сопоставлен, вы можете действовать по нему, используя правила, которые блокируют действия разрешают, блокируют, отклоняют, регистрируют и т. д. Существуют три цепочки по умолчанию для соответствия трафику вход, выход и пересылка. Вы можете создавать свои собственные сети, но это более продвинутая тема, которая будет рассмотрена в другой статье.

Пакеты, адресованные маршрутизатору MikroTik (Input Chain)

Также есть мы mikrotik настраиваем firewall, то Input Chain соответствует трафику, направленному по направлению к самому маршрутизатору, адресованному интерфейсу на устройстве. Это может быть трафик Winbox, сеансы SSH или Telnet или администратор, непосредственно пинговый маршрутизатор. Обычно большинство входных трафиков в WAN отбрасываются, чтобы остановить сканеры портов, попытки взлома входа в систему и т.д. В некоторых организациях также удаляется входной трафик из локальных сетей, поскольку Winbox, SSH и другой административный трафик ограничиваются управлением VLAN.

Не все организации используют выделенную VLAN управления, но она считается лучшей практикой в целом и есть в mikrotik настройка firewall. Это помогает убедиться, что злоумышленник или кто-то, кто получает внутренний доступ, не может напрямую обращаться к устройствам и попытаться обойти меры безопасности организации, и что mikrotik firewall connection безопасна.

Исходящие пакеты (Output Chain)

Output Chain соответствует трафику, исходящему от самого маршрутизатора. Это может быть администратор, отправляющий пинг непосредственно с маршрутизатора на шлюз ISP для проверки возможности подключения. Это также может быть маршрутизатор, отправляющий DNS-запрос от имени внутреннего хоста, или маршрутизатор, обращающийся к mikrotik.com, для проверки обновлений. Многие организации не защищают исходящий трафик, потому что трафик, соответствующий цепочке вывода, должен исходить от самого маршрутизатора. Mikrotik firewall настройка безопасность предполагает, что трафик, вызывающий доверие, которым предполагается, что устройство не было скомпрометировано.

Пакеты, предназначенные внутренним абонентам (Forward Chain)

Forward Chain в mikrotik firewall filter сопоставляет трафик, проходящий через маршрутизатор, от одного интерфейса к другому. Это маршрутизируемый трафик, который устройство передает из одной сети в другую. Для большинства организаций основная часть их межсетевого трафика находится в этой цепочке. В конце концов, мы говорим о маршрутизаторе, чья задача заключается в том, чтобы нажимать пакеты между сетями.

Примером трафика, который соответствует цепочке Forward, будут пакеты, отправленные с хоста LAN через маршрутизатор, исходящий на шлюз поставщика услуг через маршрут по умолчанию. В одном интерфейсе и из другого, направленного таблицей маршрутизации.

Операции с пакетами (Firewall Actions)

Правила брандмауэра mikrotik vpn firewall могут выполнять несколько операций с пакетами, когда они проходят через брандмауэр. Существует три основных действия, которые правила брандмауэра RouterOS могут принимать пакеты Accept, Drop и Reject. Другие действия существуют и будут охватываться различными статьями по мере их применения, но эти три являются основой брандмауэра.

Пропуск пакетов (Accept)

Это правила, которые «принимают» трафик позволяют сопоставлять пакеты через брандмауэр. Пакеты не изменяются и не перенаправляются, их просто разрешают путешествовать через брандмауэр. Помните, мы должны только разрешить трафик, который нам нужен, и заблокировать все остальное.

Отклонение пакетов (Reject)

Reject это правила, которые отклоняют пакеты блоков трафика в mikrotik firewall script и отправляют ICMP «отклонять» сообщения источнику трафика. Получение отказа ICMP показывает, что пакет действительно прибыл, но был заблокирован. Это действие в mikrotik скрипт firewall будет безопасно блокировать вредоносные пакеты, но сообщения об отказе могут помочь злоумышленнику отпечатать ваши устройства во время сканирования порта. Он также позволяет злоумышленнику узнать, что на этом IP-устройстве работает устройство, и что они должны исследовать дальше. Во время оценки безопасности, в зависимости от аудитора и стандартов, которые вы проверяете против него, может быть, а может и не быть аудит, если ваш брандмауэр отклоняет пакеты. Не рекомендуется в качестве лучшей практики защиты отклонять пакеты, вместо этого вы должны молча «отбрасывать» их.

Сброс пакетов (Drop)

«Drop» это правила, которые блокируют пакеты трафика в брандмауэре, молча отбрасывая их без сообщения об ошибке для источника трафика. Это предпочтительный метод обработки. Когда правила сброса настроены правильно, сканер ничего не получит назад, как будто на конкретном IP-адресе ничего не происходит. Это желаемый эффект хороших правил брандмауэра.

Правила MikroTik Firewall

Правила брандмауэра определяют, какие пакеты разрешены, и которые будут отброшены. Они представляют собой комбинацию цепей, действий и адресации (источник / место назначения). Хорошие правила брандмауэра позволяют трафику, который требуется пройти для подлинной деловой или организационной цели, и отбрасывает весь другой трафик в конце каждой цепочки. Используя правило «запретить все» в конце каждой цепочки, мы сохраняем множество правил брандмауэра намного короче, потому что для всех других профилей трафика не должно быть кучи правил «запретить».

Цепочки правил межсетевого экрана (Chains)

Каждое правило применяется к определенной цепочке, а присвоение цепочки по каждому правилу необязательно. Пакеты соответствуют определенной цепочке, а затем правила этой сети брандмауэра оцениваются в порядке убывания. Поскольку порядок имеет значение, правила в правильной последовательности могут сделать брандмауэр более эффективным и безопасным. Наличие правил в неправильном порядке может означать, что основная часть ваших пакетов должна быть оценена по многим правилам, прежде чем ударить правило, которое, наконец, позволяет это, тратя время на ценные ресурсы обработки.

Действия при обработке пакетов

Все правила брандмауэра должны иметь действие, даже если это действие предназначено только для регистрации соответствующих пакетов. Три типичных действия, используемые в правилах: Accept, Reject и Drop, как описано выше.

Адресация пакетов

Это сообщает брандмауэру для каждого правила, какой трафик соответствует правилу. Эта часть является необязательной вы можете просто заблокировать весь протокол без указания его источника или адресата. Существует несколько вариантов адресации трафика, поступающего в маршрутизатор или через него. Вы можете указать IP-адреса источника или назначения, включая отдельные IP-адреса хоста или подсети, используя нотацию CIDR (/24, /30 и т. д.). Интерфейсы также могут использоваться для фильтрации трафика на определенном интерфейсе или из него, который может осуществляться через физический интерфейс, такой как Ethernet-порт или логический интерфейс, например, созданные GRE-туннелями. Это часто делается при блокировании трафика, когда источник или место назначения трафика не всегда известны. Хорошим примером этого является трафик, поступающий на маршрутизатор через поставщика услуг этот трафик может происходить из Азии, Европы или где-либо еще. Поскольку вы не знаете, что этот трафик является правилом deny, он используется для входящего на интерфейс WAN, чтобы просто его удалить.

Комментарии к правилам межсетевого экрана

Очень важно добавить комментарий к правилам брандмауэра, для вашего собственного здравомыслия и для вашей сетевой команды. При создании правил брандмауэра практически не требуется времени, и это может сэкономить значительное время при устранении неполадок. Это также может избавить вас от ошибок при настройке правил брандмауэра на линию, так как сети меняются и развиваются. Если вы не создали комментарий во время создания правила, просто добавьте комментарий, подобный этому, используя в качестве примера правило №2:

ip firewall filter set 2 comment=»Новое правило обработки пакетов»

Рекомендации по межсетевому экрану

Ряд передовых методов широко внедряется в сетевой индустрии, и неплохо ознакомиться с тем, что они собой представляют, почему они реализованы, и тем влиянием, которое они оказывают на безопасность вашей организации.

Разрешать только важный трафик

Об этом уже говорилось уже пару раз, но об этом стоит упомянуть еще раз. Разрешайте только трафик, необходимый в сети и вне ее. Это уменьшает поверхность атаки, которая подвергается атакам, и помогает ограничить повреждение нарушения. С учетом сказанного, ограничение сетевого трафика слишком сильно может ограничить функциональность или производительность, поэтому требуется некоторое количество баланса и тестирования.

Разрешить только доверенные внешние адреса

Открытие (или «pinholing») брандмауэра является приемлемой и необходимой практикой, но вы можете разрешать входящие подключения к вашей сети через доверенные адреса. Это могут быть другие офисы или места расположения центров данных или подключения к внутренним ресурсам через VPN-туннели.

Используйте правило «deny all» в конце каждой цепочки

Вместо того чтобы вводить множество правил «отклонения», чтобы отбросить трафик, полагайтесь на окончательное правило «запретить все» в каждой цепочке для обработки нежелательного трафика. Добавление дополнительных правил «запретить» для мониторинга определенных профилей трафика или для помощи в поиске и устранении неисправностей является хорошей практикой, но добавление правил отказа в верхней части окончательного правила раздувает брандмауэр и долгое время использует ресурсы.

Сканирование собственных брандмауэров

Периодически сканирование ваших собственных брандмауэров и других устройств для открытых портов и сервисов является важной частью любой программы сетевой безопасности, так как в mikrotik firewall nat и не только могут происходить изменения. Это совсем не сложно, и вы можете использовать инструменты с открытым исходным кодом. Наличие устройств, подключенных к Интернету, означает, что теперь вы практически гарантированно должны быть отсканированы субъектами угрозы, которые ищут легкие цели и устройства с плохими или отсутствующими конфигурациями. Пример поиска такой уязвимости:

Раскрытие критической уязвимости в Winbox CVE-2018-14847

Nmap это типичный инструмент для сканирования портов и сервисов.

MikroTik: куда нажать, чтобы заработало? При всех своих достоинствах, есть у продукции компании MikroTik один минус – много разобщенной и далеко не всегда достоверной информации о ее настройке. Рекомендуем проверенный источник на русском языке, где все собрано, логично и структурировано – видеокурс «Настройка оборудования MikroTik». В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект. Все материалы остаются у вас бессрочно. Начало курса можно посмотреть бесплатно, оставив заявку на странице курса. Автор курса является сертифицированным тренером MikroTik.

Предыдущая запись Настройка MikroTik — базовые принципы защиты периметра Следующая запись Настройка OSPF Single Area на MikroTik